A weboldal sütiket használ a szolgáltatások nyújtásához a Sütikre vonatkozó szabályzatnak megfelelően. A böngészőben meghatározhatja a sütik tárolására vagy elérésére vonatkozó feltételeket.

A Cobalt Strike egy fenyegetésemulációs eszköz, amely ideális a fejlett, rejtett rosszindulatú tevékenységek utánzására, amelyek hosszabb időn keresztül beágyazódva működnek egy IT-környezetben.

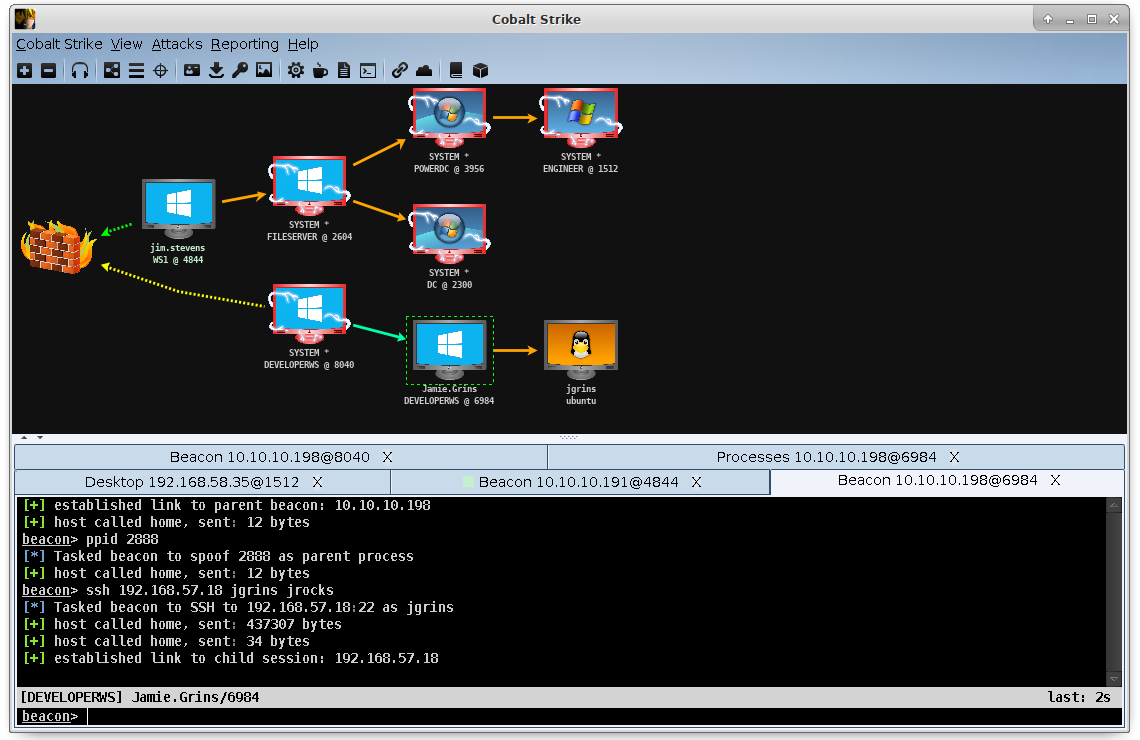

A Cobalt Strike post-exploitation ügynökei és együttműködési képességei hatékony fenyegetésszimulációkat tesznek lehetővé. Mérhetővé válik az incidenskezelési reakció a rugalmas C2-infrastruktúrának köszönhetően, amely lehetővé teszi, hogy a hálózati indikátorok különböző kártevők viselkedését utánozzák. Ez erősíti a biztonsági műveleteket a védelmi programok értékelésében, valamint támogatja az incidensekre adott válaszadási képességek fejlesztését.

TECHNOLÓGIA

Beágyazott fenyegető szereplő szimulálása:

A Cobalt Strike post-exploitation terhelése (payload) diszkréten továbbítható HTTP, HTTPS vagy DNS protokollon keresztül, aszinkron „low and slow” kommunikációt alkalmazva, amelyet gyakran használnak a hosszú ideig rejtve maradni kívánó beágyazott támadók. A Malleable C2 – a Beacon rugalmas parancs- és vezérlési nyelve – lehetővé teszi a felhasználók számára a hálózati indikátorok módosítását, hogy azok beleolvadjanak a normál forgalomba, vagy különböző típusú rosszindulatú szoftverek emulálásával elfedjék tevékenységüket. A Beacon számos post-exploitation művelet végrehajtására képes, többek között PowerShell szkriptek futtatására, billentyűleütések naplózására, képernyőképek készítésére, fájlok letöltésére, valamint további terhelések létrehozására.

Szerezzen előnyt célzott támadásokkal:

A folyamat a Cobalt Strike rendszerprofilerével végzett információgyűjtéssel kezdődik, amely feltérképezi a cél kliensoldali támadási felületét. A profilozás a felhasználó böngészőjén keresztül azonosított alkalmazások és bővítmények listáját, valamint a proxy szerver mögött található felhasználók belső IP-címét is feltárja. Ez a fejlett felderítés megkönnyíti a leghatékonyabb támadási útvonal meghatározását.

A megoldás lehetővé teszi a támadások megtervezését a Cobalt Strike számos támadócsomagjának egyikével. Például drive-by támadás szervezhető klónozott weboldalak felhasználásával. Alternatív megoldásként egy ártalmatlannak tűnő fájl trójai programmá alakítható Microsoft Office makrók vagy Windows futtatható állományok segítségével.

Szkriptek és keretrendszerek testreszabása egyedi igényekhez:

A Cobalt Strike rugalmas kialakítású megoldás, amelyet úgy terveztek, hogy minden igényhez alkalmazkodjon. A felhasználók bővíthetik a Cobalt Strike képességeit a beépített szkriptek módosításával vagy saját „fegyverzet” létrehozásával. További testreszabás valósítható meg a Cobalt Strike kliens oldalán az egyedi Aggressor Script szkriptnyelv használatával.

A módosítások a Cobalt Strike csomagokban elérhető készletekre is kiterjeszthetők. Ez magában foglalja az Artifact Kit átalakítását – amely a futtatható fájlok és DLL-ek generálásához használt forráskódot tartalmazza –, valamint a Resource Kit szkriptmintáinak újradefiniálását, amelyeket a Cobalt Strike a munkafolyamataiban használ.

Az együttműködés átalakítása átfogó jelentésekké:A Cobalt Strike többféle jelentést képes generálni annak érdekében, hogy teljes képet adjon a megbízás végrehajtása során történt összes tevékenységről. A jelentéstípusok többek között az alábbiakat tartalmazzák:

- Tevékenységek idővonala

- Adatok összegzése egyes hosztokra vonatkozóan

- Kompromittáltsági indikátorok

- Teljes aktivitási összesítés az összes munkamenetre

- Social engineering

- Taktikák, technikák és eljárások

A jelentések MS Word vagy PDF formátumban exportálhatók, és az igényeknek megfelelően testreszabhatók. Lehetőség van egyedi logó hozzáadására, valamint a cím, a leírás és a hosztok konfigurálására.

A kritikus műveletek hatékonyságának növelése interoperabilitással:

Azok a felhasználók, akik Core Impact és Cobalt Strike megoldásokkal is rendelkeznek, kihasználhatják a munkamenetek átadásának és az alagutazás (tunneling) lehetőségét a két eszköz között. Ez az interoperabilitás tovább növeli a penetrációs tesztelési műveletek hatékonyságát. Például a felhasználók a kezdeti hozzáférést a Core Impact segítségével szerezhetik meg, majd a post-exploitation tevékenységeket a Cobalt Strike környezetében folytathatják a Beacon elindításával.

Miért Cobalt Strike?

- Kliensoldali felderítés

- Post-exploitation hasznos teher

- Rejtett kommunikáció

- Támadási csomagok

- Böngészőváltás

- Spear phishing

- Red Team együttműködés

- Jelentéskészítés és naplózás

IT-megoldások

Termék tesztelése

Szeretné megismerni és kipróbálni a modern hálózat-, rendszer-, valamint monitorozási és menedzsmentbiztonsági megoldásokat?

A Bakotech portfóliója lengyel és nemzetközi gyártók megoldásait tartalmazza, amelyek magas szintű védelmet biztosítanak minden típusú kiberfenyegetéssel szemben.

Töltse ki az űrlapot, és szakértőink felveszik Önnel a kapcsolatot, hogy segítsenek kiválasztani az Ön szervezete igényeihez leginkább illeszkedő megoldást.