A weboldal sütiket használ a szolgáltatások nyújtásához a Sütikre vonatkozó szabályzatnak megfelelően. A böngészőben meghatározhatja a sütik tárolására vagy elérésére vonatkozó feltételeket.

Skyhigh Security Cloud Access Security Broker (CASB)

Felhőhozzáférés-biztonsági bróker, amely egyetlen, felhőnatív érvényesítési pontból védi az adatokat és hárítja el a fenyegetéseket a SaaS, PaaS és IaaS környezetekben.

TERMÉKLEÍRÁS

Felhőhozzáférés-biztonsági bróker, amely egyetlen, felhőnatív érvényesítési pontból védi az adatokat és hárítja el a fenyegetéseket a SaaS, PaaS és IaaS környezetekben. Az alábbiakat kínálja:

- Láthatóság: Teljes rálátás minden adatra és a felhőhasználatra.

- Ellenőrzés: Az adatok és a felhőben zajló tevékenységek feletti irányítás átvétele bármely forrásból.

- Védelem: Védelem a felhőalapú fenyegetések és a hibás konfigurációk ellen.

A Skyhigh Security felhőplatformja az alábbiakat kínálja:

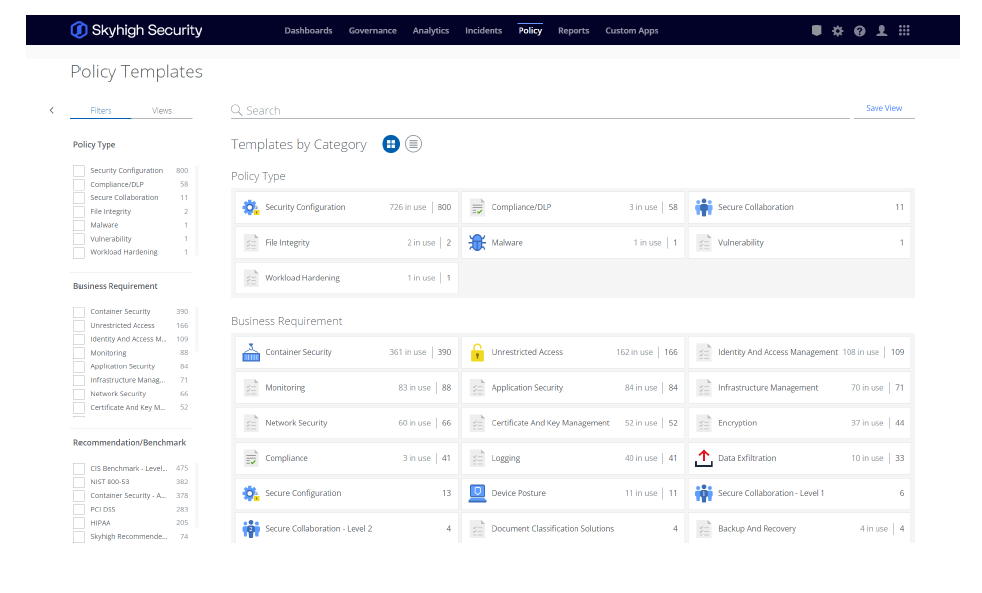

Unified Policy Engine

Egységes szabályokat alkalmaz minden felhőszolgáltatásra az adatok nyugalmi állapotában és átvitel közben. Házirend-sablonokat használ, meglévő megoldásokból importál szabályokat, vagy újakat hoz létre.

Előre elkészített házirend-sablonok

Kész szabálysablonokat biztosít üzleti követelmények, megfelelőségi előírások, iparágak, felhőszolgáltatások és független benchmarkok alapján.

Házirend-létrehozó varázsló

Egyedi házirendeket definiál logikai összefüggésekkel kombinált szabályok, kivételek és többszintű válaszintézkedések alkalmazásával, az incidensek súlyossága alapján.

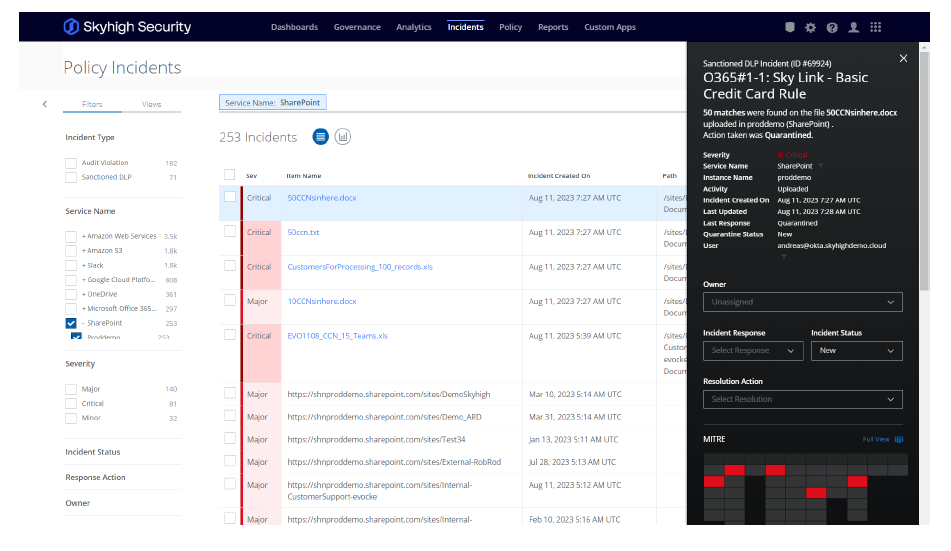

Házirend-incidenskezelés

Egységes felületet biztosít az incidensek áttekintésére, manuális műveletek végrehajtására, valamint az automatikus javítóintézkedések visszavonására a fájlok és jogosultságok helyreállítása érdekében.

Cloud Registry

A világ legnagyobb és legpontosabb felhőszolgáltatás-regiszterét biztosítja, 1–10 közötti CloudTrust Rating értékeléssel, amely egy 261 pontos kockázatelemzésen alapul.

Multi-Cloud Protection

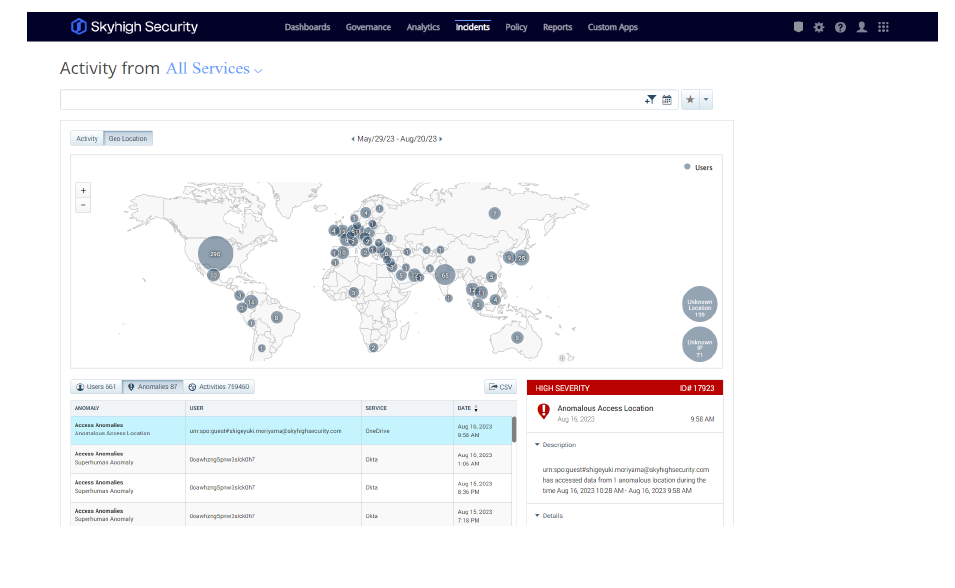

Egységes biztonsági szabályrendszert kényszerít ki minden felhőszolgáltatásban, lehetővé téve a házirendsértések összekapcsolását, valamint az egyes szolgáltatásokban előforduló tevékenységek, anomáliák és fenyegetések vizsgálatát.

Privacy Guard

Visszafordíthatatlan, egyirányú folyamatot alkalmaz, amely lehetővé teszi a felhasználót azonosító adatok helyi anonimizálását és a vállalati identitás elrejtését.

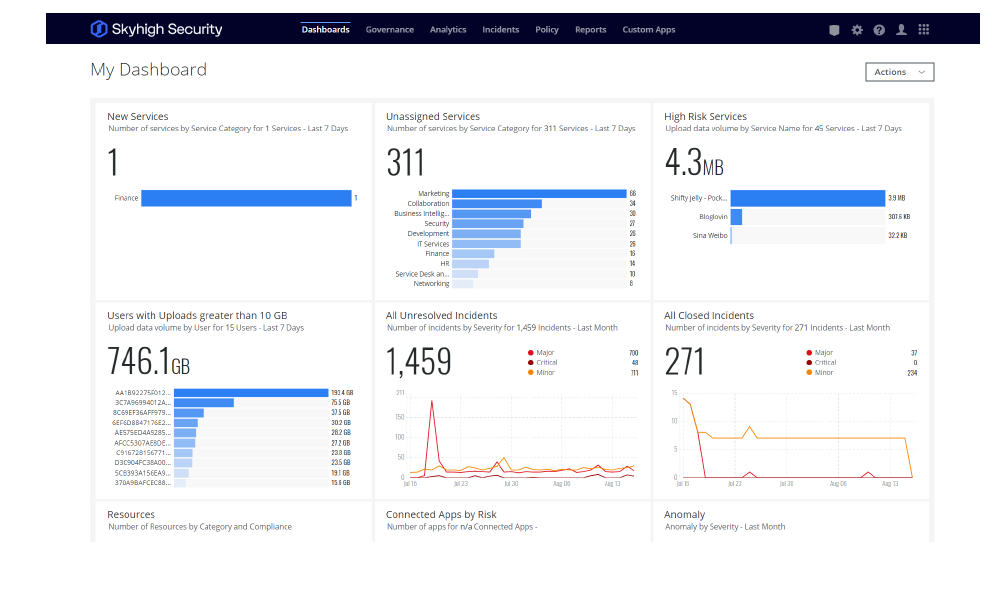

Teljes rálátás minden adatra és a felhőhasználatra:

- Kulcsszavakat, előre definiált alfanumerikus mintákat, reguláris kifejezéseket, fájlmetaadatokat, dokumentum- és adatbázis-ujjlenyomatokat használ az érzékeny adatok azonosítására a felhőszolgáltatásokban

- Felismeri a fájlokhoz és mappákhoz rendelt részletes megtekintői, szerkesztői és tulajdonosi jogosultságokat, legyenek azok egyéni felhasználók, a teljes szervezet vagy bárki számára elérhetők hivatkozáson keresztül

- Értelmezi a hozzáférési kontextust, beleértve az eszköz operációs rendszerét, az eszközkezelési állapotot, a földrajzi helyet, valamint a vállalati és személyes fiókokat

- Összegzi a felhőhasználatot, beleértve az igénybe vett felhőszolgáltatásokat, az adatvolumeneket, a feltöltések és hozzáférések számát, valamint az engedélyezett és tiltott tevékenységeket időbeli bontásban

- Teljes körű auditnaplót rögzít minden felhasználói és adminisztrátori tevékenységről az incidensek utólagos és kriminalisztikai vizsgálatának támogatására

Az adatok és a felhőbeli tevékenységek ellenőrzése:

- Tartalomalapú, egyedi szabályokra épülő házirendeket érvényesít az adatvesztés megelőzése érdekében a felhőalkalmazásokban és -infrastruktúrákban, strukturált és strukturálatlan adatok esetén egyaránt, a Trellix által támogatott Skyhigh Security Data Loss Prevention (DLP) megoldással

- DLP-szabályokat alkalmaz a felhőbe feltöltött, ott létrehozott, együttműködőknek megosztott, szolgáltatások között továbbított és a felhőből letöltött adatokra

- Többszintű súlyossági szintekkel rendelkező szabályokat definiál, és az incidens súlyosságától függően különböző válaszlépéseket kényszerít ki; a valós idejű DLP-vizsgálatok automatikusan aktiválhatók audit során észlelt hibás konfiguráció esetén

- A szabályokat aktiváló fájlokat biztonságos adminisztratív környezetben izolálja azon a felhőszolgáltatáson belül, ahol azokat észlelte; a Skyhigh Security soha nem tárolja a karanténba helyezett fájlokat

TOVÁBBI FUNKCIONALITÁSOK

- Érzékeny adatok védelme bevált, funkciómegőrző titkosítási sémákkal, ügyfél által vezérelt kulcsok alkalmazásával strukturált és strukturálatlan adatok esetén

- Jogosultságkezelés alkalmazása a felhőszolgáltatásokba feltöltött vagy onnan letöltött fájlokra, biztosítva a bizalmas adatok védelmét bármely környezetben

- Fájl- és mappajogosultságok csökkentése meghatározott felhasználók számára megtekintői vagy szerkesztői szintre, jogosultságok eltávolítása és megosztott hivatkozások visszavonása; a jogosultságok az adatok érzékenysége alapján határozhatók meg

- Láthatóság biztosítása a jóváhagyott felhőszolgáltatásokhoz kapcsolódó külső alkalmazások felett (pl. piactéri alkalmazások), valamint szabályalapú ellenőrzés átvétele felhasználók, alkalmazások vagy hozzáférési jogosultságok szerint

- A szabályokat sértő adatok végleges törlése a felhőszolgáltatásokból a megfelelőség fenntartása érdekében

- Kockázatalapú engedélyezési és tiltási szabályok érvényesítése szolgáltatási szinten, eszköztípus és részletes tevékenységszintű ellenőrzések alapján az adatfeltöltések és -letöltések megakadályozására

- Valós idejű további hitelesítési lépések kikényszerítése identitáskezelő megoldásokkal való integráción keresztül, hozzáférés-ellenőrzési szabályok alapján

- Részletes szabályok nem jóváhagyott felhőszolgáltatásokra, beleértve a műveletek engedélyezését vagy tiltását, valamint a nem jóváhagyott bérlőkhöz való hozzáférés szabályozását – mindezt egyetlen konzolról

VÁLLALATI TECHNOLÓGIAI INTEGRÁCIÓK

- Data loss prevention (DLP)

- Security information and event management (SIEM)

- Key management service (KMS)

- Identity and Access Management (IAM)

- Information rights management (IRM)

- Enterprise mobility management (EMM/MDM)

- Directory services (LDAP)

FŐ JELLEMZŐK

- Adatvesztés-megelőzési (DLP) szabályok érvényesítése felhőben tárolt adatokra, a végponti DLP-vel szinkronizálva

- Jogosulatlan adatmegosztás megakadályozása illetéktelen személyekkel

- Vállalati adatok szinkronizálásának és letöltésének blokkolása személyes eszközökre

- Kompromittált fiókok, belső fenyegetések és rosszindulatú szoftverek felismerése

- Rálátás biztosítása a nem jóváhagyott alkalmazásokra és azok funkcionalitásának ellenőrzése

- Hibás konfigurációk auditálása iparági benchmarkok alapján, valamint a beállítások automatikus módosítása

- Konténerkörnyezetekre optimalizált biztonsági stratégiák dinamikus, folyamatosan változó konténeres terhelések és az azokat kiszolgáló infrastruktúra védelmére

IT-megoldások

Termék tesztelése

Szeretné megismerni és kipróbálni a modern hálózat-, rendszer-, valamint monitorozási és menedzsmentbiztonsági megoldásokat?

A Bakotech portfóliója lengyel és nemzetközi gyártók megoldásait tartalmazza, amelyek magas szintű védelmet biztosítanak minden típusú kiberfenyegetéssel szemben.

Töltse ki az űrlapot, és szakértőink felveszik Önnel a kapcsolatot, hogy segítsenek kiválasztani az Ön szervezete igényeihez leginkább illeszkedő megoldást.